欧洲中部时间 2023 年 2 月 30 日中午 12:00——消息不胫而走。 Twitter 上的帖子如雨后春笋般涌现,展示了当晚事件的链上证据。 加密货币专家一致认为毫无疑问。 中本聪的钱包是空的。

更令人担忧的是,他并不是唯一一个。 刚刚在中本聪时代的钱包上检测到其他动作。 值得注意的是属于已故密码朋克 Hal Finney 的某个钱包,他以接收历史上第一笔比特币交易而闻名。 恐慌席成交量市场,比特币的波动性爆发,交易所显示 14,000 美元。 互联网用户开始想象最坏的情况。 如果我们已故的哈尔芬尼的钱包也被掏空,只能有两种解释。 中本聪可以访问他的私钥。 或者,我们正在见证一场规模空前的事件,不仅宣告了比特币的死亡。

内容

- 模块化钟表学和数学

- 忘记你所知道的一切,从现在开始,12 = 0

- 密码学有什么优势?

- RSA加密货币

- 公钥和私钥的构建

- 如何将数学变成电子签名

- RSA 加密的强度和所有权

在我之前的文章中,我介绍了电子签名的原理以及允许你在区块链上进行身份验证所必须满足的基本条件以及奠定非对称密码学基础的 Diffie-Hellman 密钥交易所。 今天我们将深入探讨第一个允许强电子签名的加密货币协议,即 RSA 加密货币。

但在此之前,请记住,我给了你关于模块化数学的轻微缓刑。 “这一次,你逃不掉了”——我在键盘后面用马基雅维利式的声音脱口而出。 不过不用担心,这很容易理解,你每天都在不知不觉中这样做

模块化钟表学和数学

忘记你所知道的一切,从现在开始,12 = 0

上周,我向你介绍了在 Diffie-Hellman 密钥交易所中使用的模块化数学,以简化我们的两个对话者 Alice 和 Bob 必须做的计算。 然而,它对 RSA 加密的参与要重要得多,因为它直接干预我们两个说话者之间消息的加密货币和解密,这就是为什么我将尝试向你解释它。

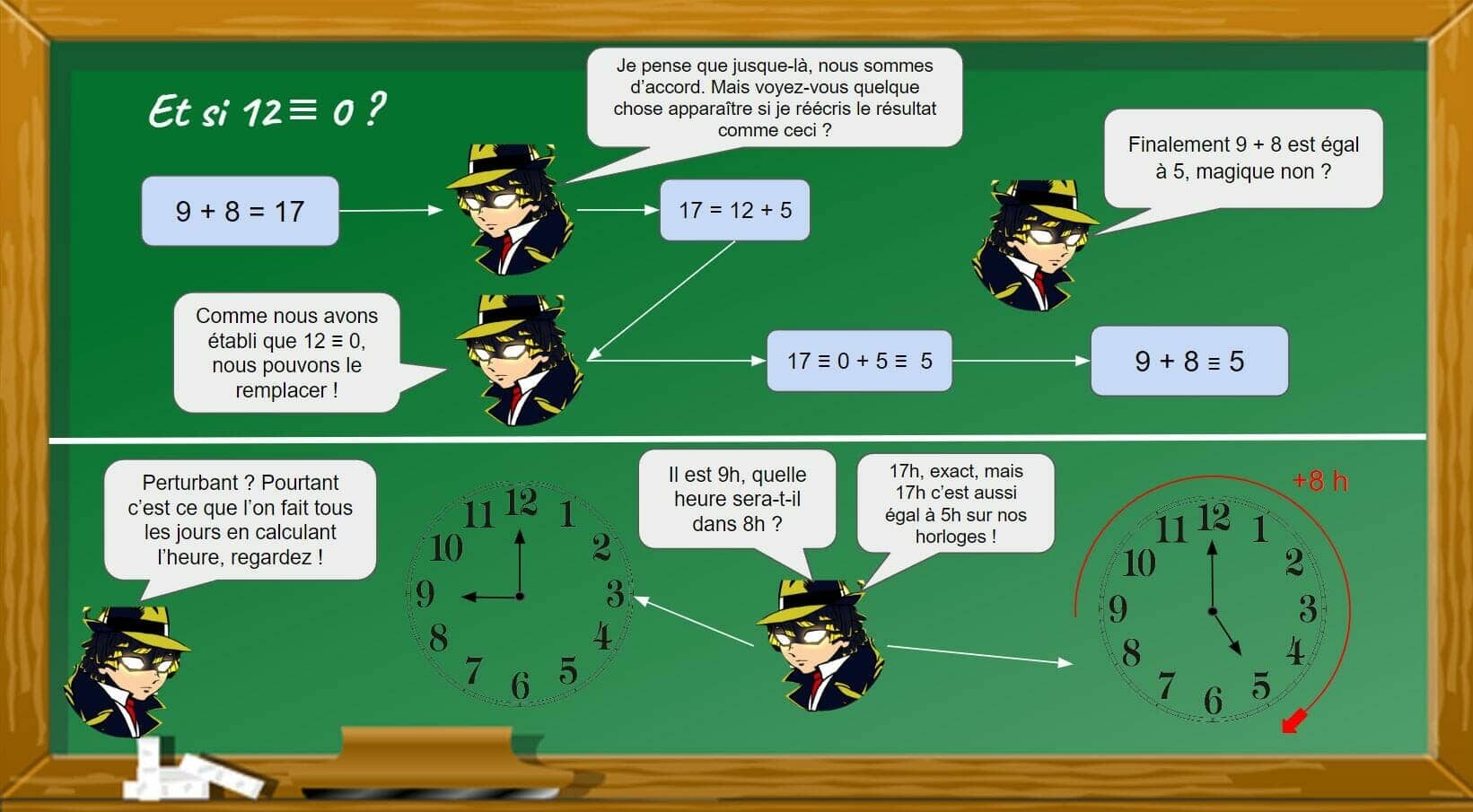

如果我们发现 12 ≡ 0 会怎样?

(我在这里使用三等号是为了数学上的严谨。是的,它不是以太坊的符号,虽然它很接近,这里简单理解 12 = 0。等号会在我们谈到时立即使用模块化系统中的平等)。

剧透,这会打乱我们的计算方式,但你已经每天都经历过这种情况了

对于你们当中的数学家来说,这应该会让你们想起三角圆。 在这个圆上,2π 等于 0,4π、6π 等也是如此。 我们的时钟也是一样,下午 5 点也等于早上 5 点。 模块化数学归结为根据预定义的周期将所有数字的线缠绕在一个圆上。 在我们的时钟示例中为 12。 我们说我们处于数学模 12 中。

密码学有什么优势?

“好的闪电,这很好,但是在密码学中有什么应用呢? 我仍然没有看到连接”你会告诉我。

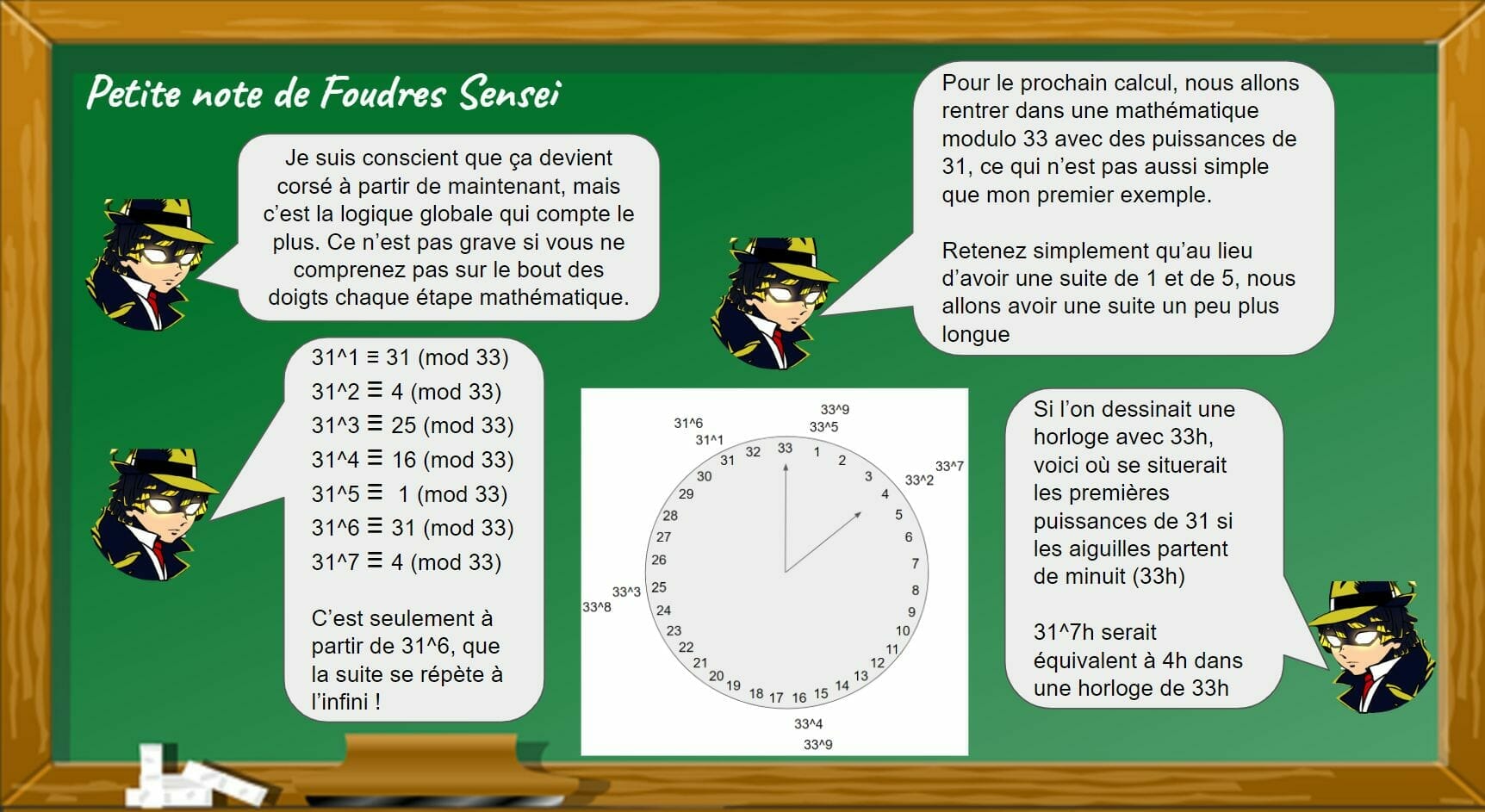

耐心点,我来了 在 Diffie-Hellman 密钥交易所中,我们使用巨大的数次幂进行计算,这是我们应用数学模 12 时发生的情况。

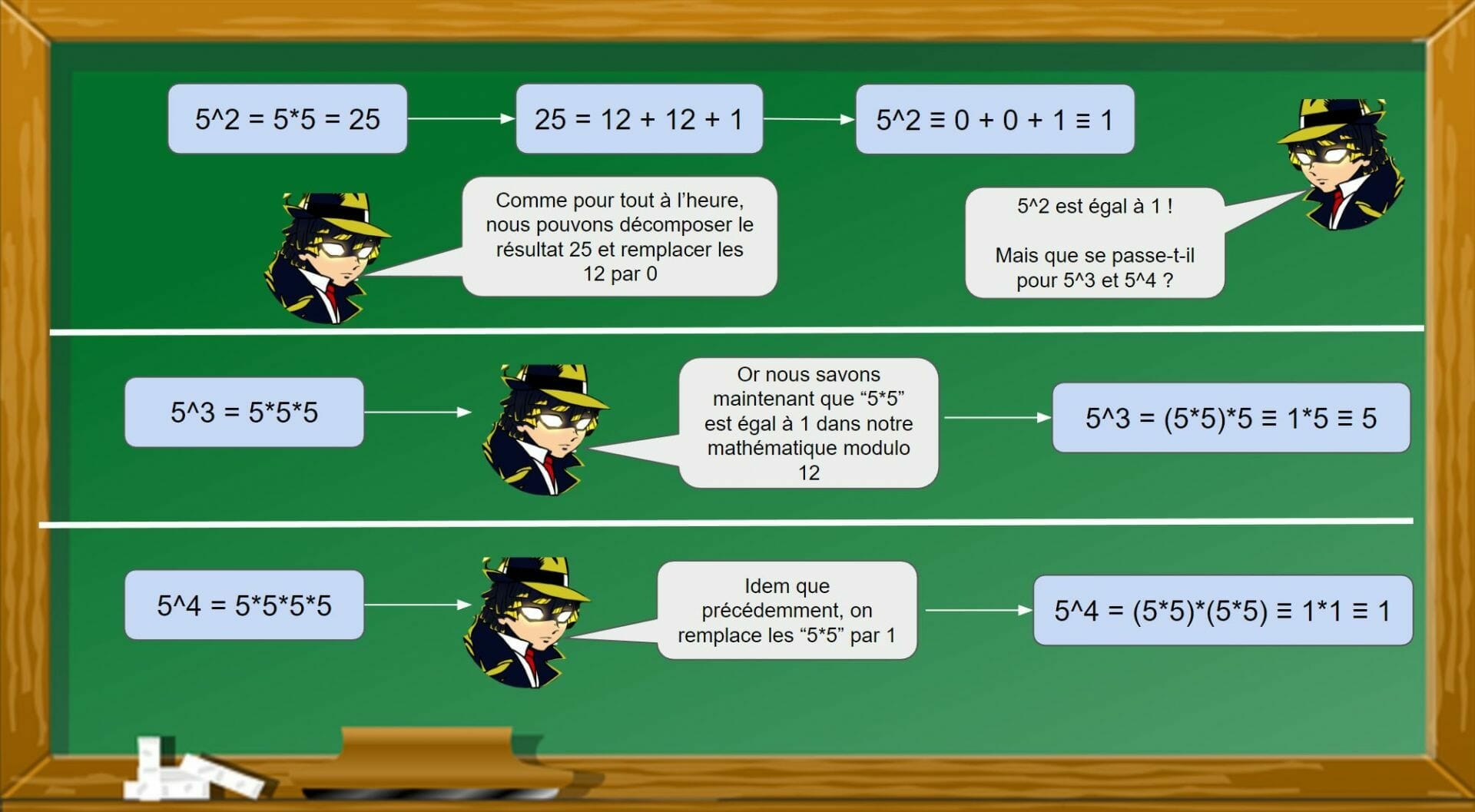

你知道这会带来什么吗? 数学模 12 允许我们将 5^2 简化为 1。从这个计算中,我们可以简化 5 的任何次方:

- 对于任何偶数次幂:5^(偶数)将等于 1,

- 对于任何奇数次幂:5^(奇数)将等于 5。

正是这种小小的数学技巧使得使用密码大数的幂函数成为可能。 小测试来检查你是否理解逻辑:

在数学模 12 中,5^974896232 的结果是什么?

我们将这样写结果:5^974896232 ≡ 1 (mod 12) — mod 为模。

简单吧? (是的,我完全是在努力说服自己,我的解释已经很清楚了。)现在模块化数学对你来说不再是一个野蛮的词,我们可以继续进行 RSA 加密货币。 坚持住,因为这将是我的加密货币系列中最难的部分

RSA加密货币

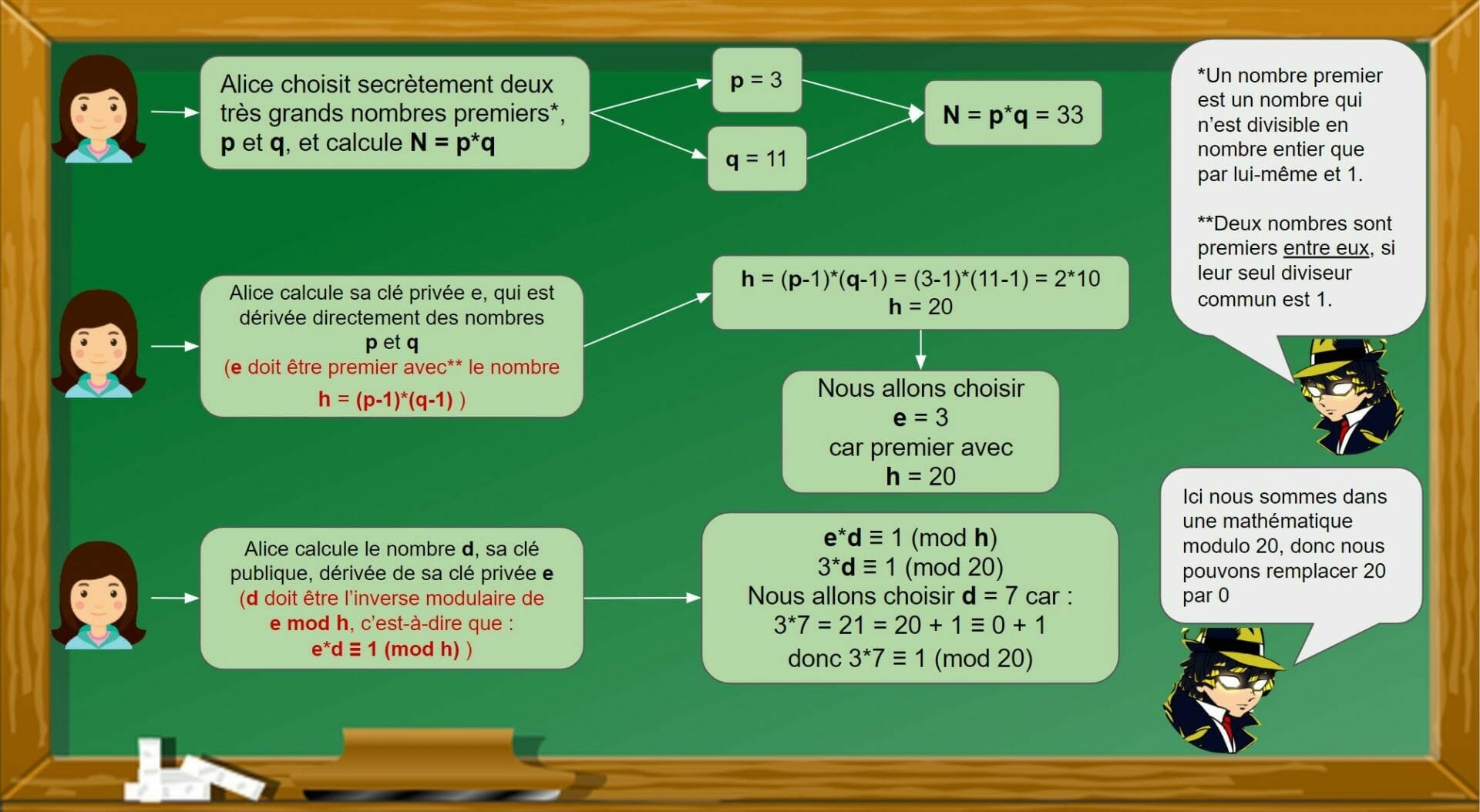

公钥和私钥的构建

RSA 密码以其三位发明者 Ronald Rivest、Adi Shamir 和 Leonard Adleman 的首字母命名,使用基于 Diffie-Hellman 工作的非对称密码学。 Diffie-Hellman 密钥交易所只允许在没有事先未加密货币协议的情况下创建加密货币密钥,RSA 协议更进一步,直接允许通过公钥加密货币交易所信息。 RSA 协议引入了陷门功能。

它们与我在上一篇文章中解释的单向函数具有相同的属性,除了它们具有所谓的“后门”,一个允许加密货币函数可逆的数字。

爱丽丝和鲍勃,总是他们,想要交易所和签署一份文件,并且过去从未互动过。 Alice 将创建一对密钥,一个是 Alice 用来签署 Bob 文档的私钥,另一个是用来验证签名是否真的来自 Alice 的公钥。

(事先,如果你难以理解红色的数学细节,请不要太在意它们。只需记住逻辑即可)。

因此,爱丽丝拥有三个数字。 公钥N,公钥d,私钥e。 这些都是使用她必须绝对销毁的数字 p 和 q 计算出来的,以免泄露她的私钥

如何将数学变成电子签名

这就是上面解释的模块化数学将发挥其魔力的地方:

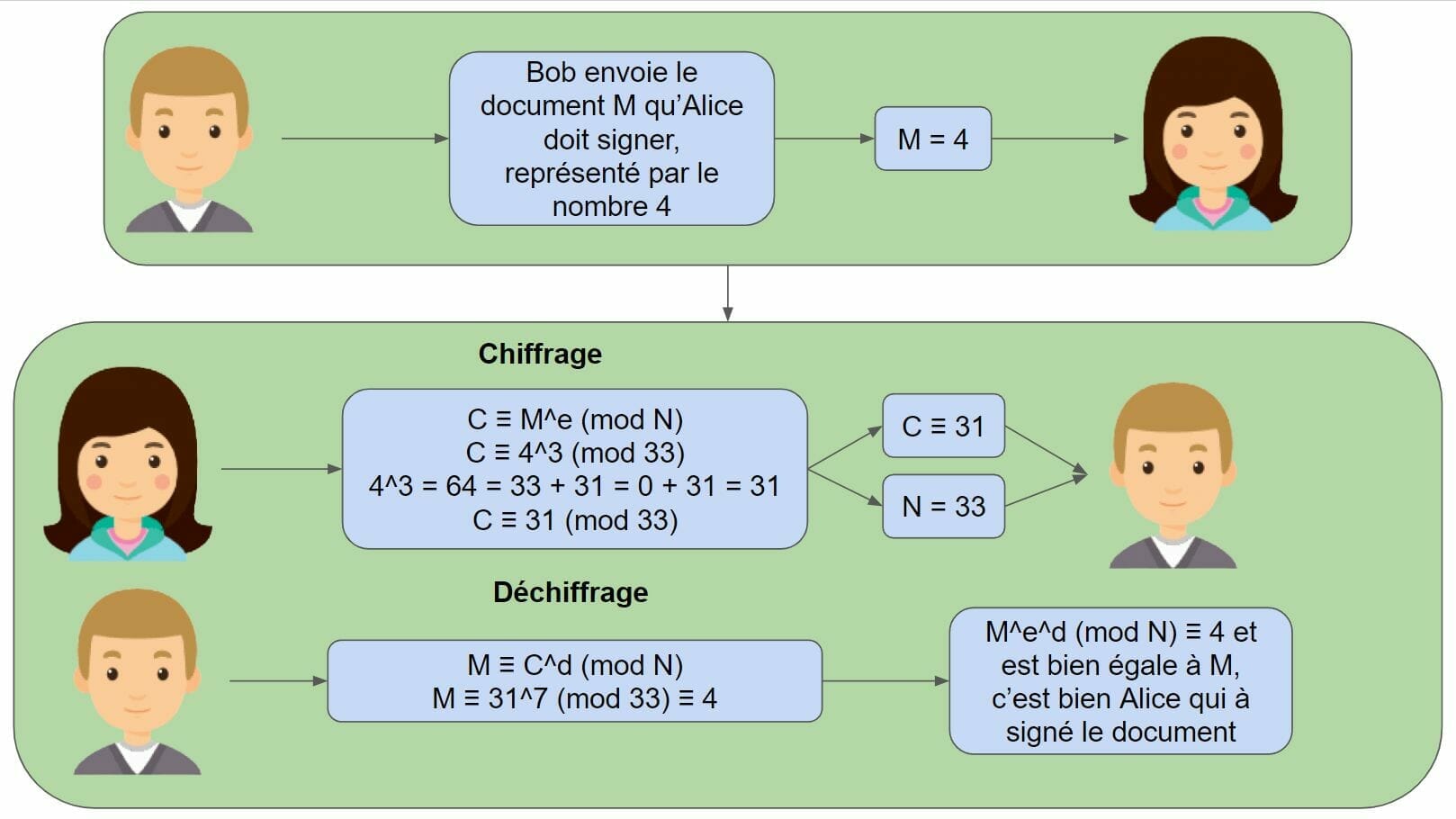

- Bob 想让 Alice 签署一份 M 文档。

- Alice 执行计算:C = M^e mod N 并将结果 C(代表她的签名)和数字 N 发送给 Bob。

- Bob 执行计算:C^d (mod N) 或 M^e^d (mod N)。 如果,由于这个计算,Bob 找到了他发送给 Alice 的文档 M。 是爱丽丝用她的私钥签名的。

多亏了我们的模块化数学,我们总而言之,用爱丽丝的私钥加密货币,用她的公钥解密:

如果你还记得上次介绍的“幂函数”的性质,那么反过来是完全可能的。 但这并不等价,因为没有任何东西可以让 Alice 确定是 Bob 向她发送了加密货币文件,因为它带有他的公钥。 如果 Bob 想对文件保密,他首先必须用自己的私钥对其进行加密。

在电子签名过程中,始终优先使用私钥加密货币和公钥解密。

RSA 加密的强度和所有权

这种加密的稳健性来自于第三方不可能仅通过公用数字 N、C 和 d 在合理的时间内找到 Alice 的私钥。 这是因为复杂性和不合理的长计算时间,需要分解为公众号 N 的质因数以找到 p 和 q。 一个可以让爱丽丝的私钥很容易被暴力破解的数字。

今天,我们知道如何用 795 位数字“蛮力”找到这个分解。 但是常用的RSA密钥是2048位的,还是给我们留了一点余地。 然而,由于一种相对容易破解RSA的量子算法,即Shor算法,一些疑虑悬而未决。

回到电子签名,在这里,Bob 挑战 Alice 使用她的私钥对文档 M 签名,如果 Alice 没有通过 Alice 的公钥验证找到相同的文档 M。 签署文件的不是爱丽丝 因此,签名符合上一篇文章中提到的所有标准,即:

真实性:爱丽丝通过她自己拥有的私钥进行身份验证。

防篡改:爱丽丝的私钥在数学上是防篡改的,因为它受到不可能分解为素数因子的保护。

不可重用性:C 签名是唯一的,因为它来自文档和 Alice 的私钥。

不可更改性:签名 C 作为证明,因为它源自文档本身。 如果文档被修改,Alice 只需重新签名并表明她的签名与之前的签名不同。

不可撤销性:遵守上述规则,爱丽丝不能拒绝她的签名。

今天的公式已经够多了,我能感觉到你的眼睛在所有这些数学旋转之后变得沉重。 下一次,我们将深入研究比特币和加密货币协议的大佬 ECDSA 协议,然后我们将完成哈希及其在工作量证明中的作用

2023 年 2 月 30 日,下午 4:00 CET 手心冒汗,额头冒汗,加密货币专家正在努力解决问题。 他们审查了所有的数学概念和密码学协议,以寻找一个缺陷,一个细节,五十多年来都不会被注意到。 虽然答案一定就藏在那里,但在他们眼前,这种不理解促使人们越来越多地指责谷歌和中国,因为他们使用量子计算机将比特币送出坟墓而不知所措。 绞索正在收紧,但目前这个谜团仍然是深不可测的。 不幸的是,它的决议还不在我们的理解范围之内。

在加密货币中,不要谨慎行事 因此,为了保护你的加密货币资产安全,最好的解决方案仍然是个人硬件钱包。 在 Ledger,所有配置文件和所有加密货币都有一些东西。 不要等待将你的资金安全(商业链接)

中本聪是否策划了比特币的死亡? – 第二章:“钟表数学和 RSA”首先出现在 Journal du Coin 上。